Operation Windigo: stando a Eset sono compromessi 25.000 server Linux

Eset, aiutata da diverse agenzie, è riuscita a smascherare una operazione di cybercrime tra le più sofisticate, denominata Windigo.

- agosto 2011: il server di kernel.org viene compromesso;

- novembre 2011: Steinar Gunderson rilascia la prima analisi tecnica di Linux/Ebury, un trojan che colpisce i server ssh;

- febbraio 2013: cPanel denuncia che alcuni suoi server sono stati infettati da Linux/Ebury; il CERT tedesco inizia ad avvertire alcune vittime del medesimo trojan;

- aprile 2013: Sucuri pubblica la prima analisi tecnica di Linux/Cdorked, una backdoor che colpisce Apache, Nginx e lighttpd;

- giugno 2013: viene trovato un nesso tra Linux/Ebury e Linux/Cdorked; l’analisi di frammenti di traffico rivela che Linux/Ebury ha infettato oltre 7.500 server;

- luglio 2013: viene scoperto Perl/Calfbot, legato ai due malware di cui sopra;

- settembre 2013: l’analisi del traffico rivela che Linux/Cdorked genera oltre un milione di ridirezioni in due giorni;

- ottobre 2013: l’analisi del traffico rivela che oltre 12.000 server dedicati sono infettati da Linux/Ebury;

- gennaio 2014: l’analisi del traffico di un C&C di Perl/Calfbot rivela che il bot genera 35 milioni di messaggi al giorno.

Stando ad ESET, il troyan Linux/Ebury potrebbe infettare circa 500.000 computer ogni giorno, secondo MarcÉtienne Léveillé, capo ricercatore di ESET:

più di 35 milioni di messaggi di spam sono stati inviati ogni giorno ad account di utenti ignari, intasando le caselle di posta e mettendo a rischio i sistemi informatici. Peggio ancora, ogni giorno oltre mezzo milione di computer è a rischio infezione, nel momento in cui visitano i siti contaminati dall’operazione Windigo, che li reindirizzano verso programmi e pubblicità malevoli

Secondo il portale siamogeek.com (fonte del nostro articolo) Linux/Ebury installa una backdoor in ssh, questa rimane attiva anche se le credenziali di accesso vengono modificate in un secondo momento. Perl/Calfbot ha infettato i medesimi sistemi vittime di Linux/Ebury e i Windows con Cygwin installato.

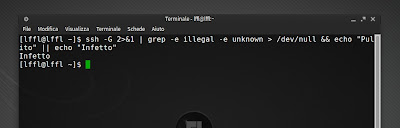

thehackernews ha indicato che possiamo verificare se la nostra distribuzione / server è infetta o meno da Linux/Ebury semplicemente digitando da terminale:

ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "Pulito" || echo "Infetto"

e avremo come risposta Pulito o Infetto,

Nel mio caso ho notato che il mio Manjaro 0.8.9 installato su Virtualbox è infetto da questo trojan 🙁 ecco l’immagine).

Personalmente ero ignaro di questo trojan Linux/Ebury, lo scoperto solo oggi grazie alla segnalazione di alcuni lettori e attualmente non ho ben capito come questo riesca ad accedere al nostro sistema operativo.

Spero solo che non sia una delle solite “pubblicità” di virus, malware o altro fatto solo per vendere software antivirus o per mettere in cattiva luce Linux e Unix sistemi operativi che attualmente sono i più sicuri al mondo (e questo non solo io o ESET a dirlo).