Google dal 2010 a oggi ha già pagato oltre 15 milioni di dollari in bounty program e ha deciso che vuole spendere ancora di più per garantire la sicurezza di Android e dei device Pixel. Big G ha ulteriormente aumentato i premi per il programma Android Security Rewards quadruplicandoli.

I bug bounty program spingono gli hacker a cercare i bug e a segnalarli. Big G pagherà fino a 1 milione di dollari per gli exploit più gravi presenti sulla famiglia di smartphone Android proprietaria, Google Pixel. Inoltre, se l’exploit viene trovato e dimostrato su una specifica developer preview di Android, il premio incrementa del 50%: si può arrivare a 1.5 milioni di dollari. Il precedente top prize si fermava a $200,000. Google aveva già quadruplicato il top prize nel 2017 da 50’000$ a 200’000$.

Google paga bene

Ottenere questi soldi non è chiaramente banale: bisogna riuscire a scovare e segnalare un exploit in Android. Qualcuno che ci riesce però c’è: il colosso di Mountain View ha già offerto 1800 premi nel corso degli anni.

Il reward più lauto pagato nella storia da Google è andato alla ricercatrice cinese Guang Gong per la scoperta di un exploit sul Pixel 3. Gong ha ottenuto $161,337 dall’Android Security Rewards program e $40,000 dal Chrome Rewards per un totale di $201,337.

Nel solo 2019 Google ha già pagato oltre 1.5 milioni di dollari in bounty program a oltre 100 ricercatori con una media di $15’000 l’uno (+20% rispetto allo scorso anno).

Android: gli exploit critici

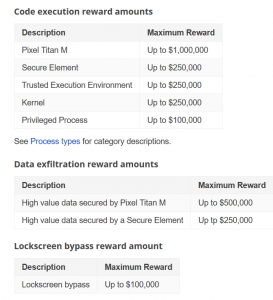

Ecco i top prize:

- 1 milione di dollari per chi scopre un “exploit full chain di esecuzione remota di codice con prova di persistenza nella compromissione dell’elemento Titan M sui dispositivi Pixel”. Con il bonus del 50% si arriva a 1.5 milioni;

- 500 mila dollari per chi rivela exploit che consentono di esfiltrare dati da uno smartphone Pixel o l’aggiramento della schermata di blocco. Con il bonus del 50% si arriva a 750 mila dollari.

Titan M è un chip progettato internamente da Google, completamente separato dal SoC del sistema operativo o da altri chipset, ed è delegato a gestire tutti i dati e le funzioni più sensibili legati alla sicurezza degli smartphone: blocco dello schermo, bootloader, transazioni nelle third-party apps. È il corrispettivo sui Pixel della Secure Enclave degli iPhone, o della TrustZone dei dispositivi che usano un processore con architettura ARM.

Per ulteriori dettagli vi rimando alla pagina di ASRP.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.