Abbiamo parlato dell’arrivo della nuova VPN WARP sviluppata da Cloudflare, da oggi in beta, e del futuro impegno di Canonical per il supporto alle schede Raspberry Pi. Oggi scopriremo come proteggere la nostra privacy creando un proxy server che ci rende anonimi sulla rete mediante una Raspi. Per farlo ci basterà una Raspberry Pi Zero W e una buona dose di fiducia nel network Tor.

Vi guiderò nei pochi, semplici passaggi necessari per far funzionare il tutto. Ricordo che una configurazione di questo tipo può risultare utile anche in un SOHO, se ad esempio vogliamo limitare la navigazione solo a siti specifici, o in ambito domestico, pensiamo al parental control.

Tor proxy: sfruttiamo il piccolo di casa Raspberry

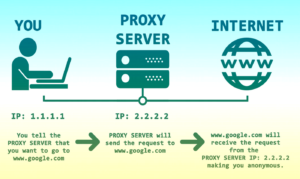

In estrema sintesi, un server proxy è un filtro tra noi e la rete. Pensiamo ad esempio a quando chiediamo al nostro browser di visualizzare il file index.html da un indirizzo IP. Con un server proxy configurato, il nostro client indirizzerà proprio a questo la nostra request. Sarà poi il proxy che a sua volta girerà la richiesta al web server ospitante il file di nostro interesse e, ricevuta la risposta, la ritrasmetterà al nostro pc. È intuitivo che ciò incrementa la nostra sicurezza, non comparendo infatti sulla rete il nostro indirizzo IP, ma proprio quello del server proxy.

Tor è un software libero, con licenza BSD, distribuito dalla omonima compagnia no-profit. Utilizzato correttamente permette di navigare anonimamente in Internet, sfruttando il protocollo di onion routing. La possibilità di comunicare sulla rete senza paura di essere intercettati è importantissima, soprattutto in quei Paesi dove i diritti fondamentali sono ancora un miraggio.

Configurazione lato server: Raspbian

Per minimizzare i costi, in questa guida utilizzeremo un Raspberry Pi Zero WH, acquistabile su Amazon per una trentina di Euro.

Spostandoci su Rasbian, dopo aver aggiornato il sistema, diamo da terminale il seguente comando per l’installazione di Tor:

sudo apt-get install tor

Adesso avremo due servizi disponibili, tor.service e tor@default.service. Ricordando questa guida, controlliamo se sono attivi con:

sudo systemctl status tor@default.service

Passiamo ora alla fase più delicata, la modifica del file di configurazione di Tor, per adattarla alle nostre esigenze. Aprendo l’editor di testo che preferite, ad esempio sudo vim /etc/tor/torrc, aggiungiamo le seguenti stringhe nel file:

SocksPort 192.168.1.40:9050 //indirizzo iP del Raspberry SocksPolicy accept 192.168.1.0/24 RunAsDaemon 1 DataDirectory /var/lib/tor

Salviamo e riavviamo il servizio con il seguente comando:

sudo systemctl restart tor@default.service

In questo modo avremo creato una configurazione tale da permettere, tramite la porta 9050, l’accesso ai pc connessi nella rete locale con indirizzi IP nel range 192.168.1.0/24. Configurando Tor come un demone di sistema, poi, non dovremo preoccuparci di avviarlo manualmente ogni volta.

Configurazione lato client: Mozilla Firefox

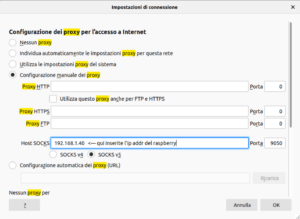

Dopo aver impostato i giusti parametri sulla scheda Raspberry, torniamo ora sul nostro pc. Apriamo Mozilla Firefox e andiamo, tramite il menù, nella sezione preferenze. Qui, nel form di ricerca in alto, cerchiamo la parola proxy e apriamo le relative impostazioni. Riempiamo i campi come segue, salviamo e riavviamo il browser per portare a termine la configurazione.

Tutto fatto! Per essere sicuri che l’installazione è andata a buon fine basterà aprire questo check-link che ce ne darà conferma.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.