I creatori di TrickBot, trojan inizialmente sviluppato solo per Windows, ne hanno aggiornato alcuni moduli che, ora, sono in grado di infettare anche sistemi GNU/Linux. Secondo i ricercatori, tra l’altro, questo malware è ancora nelle sue fasi iniziali. Sono previste, quindi, evoluzioni dello stesso, con conseguente aumento esponenziale dei danni provocati.

TrickBot malware per GNU/Linux

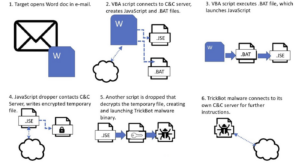

Sviluppato nel 2016, TrickBot è un trojan originariamente pensato per il mondo bancario. La maggior parte delle sue funzionalità, infatti, sono state derivate da un trojan simile, Dyreza. Oltre a colpire una vasta gamma di banche internazionali tramite i suoi webinject, Trickbot è anche in grado di rubare dai portafogli Bitcoin. Questo trojan si è poi evoluto nel tempo, ed ha acquisito nuove funzionalità. Tra queste la possibilità di diffondersi attraverso una rete locale, o rubare le credenziali dai browser. Il malware è strutturato in moduli, accompagnati da un file di configurazione. Ogni modulo ha un compito specifico come ottenere persistenza, propagazione, rubare credenziali e così via.

Waylon Grange, ricercatore in ambito sicurezza presso la Stage 2 Security, è stato tra i primi ad accorgersi che, proprio uno dei moduli di TrickBot, denominato Anchor_DNS, è stato riprogrammato per infettare anche i sistemi Linux. Ridenominato Anchor_Linux, questo strumento è in grado di colpire router, vpn o NAS, basati proprio sul pinguino.

[1/3]

We detected a new Linux #Trickbot sample:https://t.co/cLOuBQZHII

"anchor_linux" – anchor_dns on Linux.

Lightweight backdoor with ability to spread to neighboring Windows boxes using svcctl via SMB.->> pic.twitter.com/KlCVlPQgHb

— Intezer (@IntezerLabs) July 29, 2020

Sistema infetto o no?

Peculiarità di TrickBot, tra l’altro, non è solo quello di implementare, ad esempio, nel router infettato una backdoor, ma anche la capacità di diffondersi rapidamente tra sistemi operativi eterogenei. Una volta installato, il programma si avvia ogni minuto utilizzando la seguente entry in cronetab:

*/1 * * * * root [filename]

Gli utenti GNU/Linux possono facilmente verificare se sono stati infettati o meno da questo malware. Per farlo è necessario cercare il file /tmp/Anchor.log. Ove presente, sarà quindi necessario avviare una scansione più approfondita del sistema, specifica per TrickBot.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.