Google ha svelato i dettagli riguardanti una grave falla dello stack Bluetooth: sono coinvolte tutte le versioni del kernel Linux precedenti a Linux 5.9 che supportano BlueZ. La falla si chiama BleedingTooth (CVE-2020-12351) e permette a un hacker di prendere il controllo completo di un dispositivo. Altri problemi per il Bluetooth dunque, dopo che i ricercatori della Purdue University avevano scoperto la vulnerabilità Blesa.

Bluetooth, falla BleedingTooth

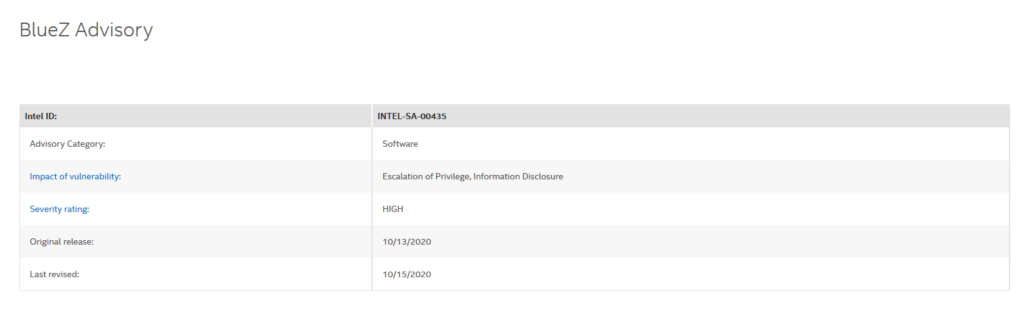

A scovare questo buco è stato un ingegnere di Google, Andu Nguyen. Come funziona? Sfrutta una vulnerabilità del protocollo BlueZ, usato in Linux, sui Chromebook, sui router e su alcuni dispositivi IoT. Non sono però coinvolti i device Android. L’attacco non richiede un errore da parte della vittima, viene attuato tramite un chip Bluetooth appositamente programmato. Non è un problema da poco, anzi: BleedingTooth ha un grado di severità pari a 8,3 su 10 (CVSS Base Score: 8.3 High). La gravità è anche data dall’enorme diffusione della falla, vi basti sapere che affligge tutti i sistemi operativi Linux dalla versione 2.4.6 alla 5.8.

Linux 5.9 risolve il problema ma non è una LTS release: è stato annunciato da Linus Torvalds da una decina di giorni fa ed è già disponibile la prima point release. Vista la gravità del problema Intel ha raccomandato gli utenti del pinguino di aggiornare i propri sistemi.

UPDATE 27/10: Quest’ultima notizia è stata smentita da Greg Kroah-Hartman, manutentore del kernel. Le mitigazioni per BleedingTooth arriveranno con Linux 5.10 e non sono presenti in Linux 5.9.

Bleeding Tooth

La falla Zero Click richiede che l’attacante si trovi vicino al dispositivo Bluetooth da attaccare secondo Francis Perry (Product Security Incident Response Team, Google). A quel punto, sfruttando la vulnerabilità di BlueZ, è possibile scalare i privilegi di sistema prendendo il controllo del device.

Un attaccante a breve distanza dalla vittima deve conoscere il bd address del dispositivo bersaglio. A questo punto può inviare un pacchetto l2cap causando un denial of service oppure l’esecuzione di codice arbitrario.

Nguyen ha mostrato la falla usando un Dell XPS 15 con Ubuntu (video sopra): è stato in grado di aprire la calcolatrice su un secondo laptop posto di fianco al suo. Google ha anche pubblicato il codice per un possibile exploit su GitHub.

BlueZ è al lavoro per rilasciare un fix per il kernel Linux, fix che dovrebbe chiudere anche altre due vulnerabilità minori connesse a questa (CVE-2020-12352 e CVE-2020-24490).

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.