I ricercatori della Singapore University of Technology and Design hanno pubblicato quanto scoperto su BrakTooth, una nuova famiglia di ben 16 vulnerabilità di sicurezza che affligge il protocollo Bluetooth. Il nome è un gioco di parole: Brak in norvegese significa crash mentre Tooth fa riferimento al Bluetooth.

Le falle hanno un impatto su un’ampia varietà di dispositivi, dall’elettronica di consumo alle apparecchiature industriali. Diversi SoC e schede produttori ben noti, come Intel, Qualcomm, TI, Infineon e Silicon Labs, sono afflitti. I rischi vanno dal semplice Denial-of-Service, ad una condizione di deadlock del dispositivo fino all’esecuzione di codice arbitrario.

BrakTooth: milioni di dispositivi in pericolo

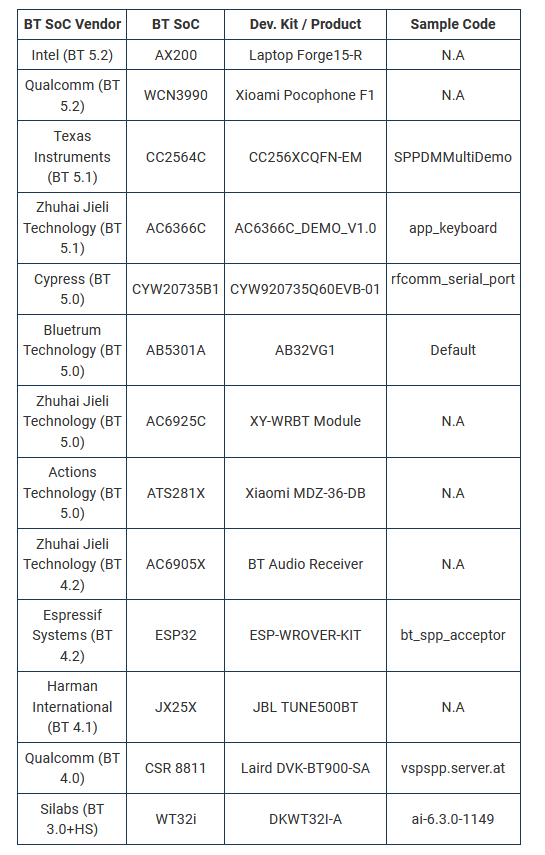

I ricercatori hanno analizzato 13 SoC di 11 produttori, tra cui figurano Intel, Qualcomm, Texas Instruments e Cypress. Questa la lista completa:

Malwarebytes osserva che lo stesso identico firmware è molto probabilmente installato su oltre 1.400 chipset, tra cui anche dispositivi IoT, indossabili, tastiere, sistemi di infotainment, cuffie ed equipaggiamenti industriali (es: PLC).

Per citare alcuni prodotti noti a tutti: sono impattati laptop Dell (Optiplex, Alienware), Microsoft Surface (Go 2, Pro 7, Book 3) e molti smartphone (Pocophone F1, Oppo Reno 5G).

Trattandosi di una collezione di 16 vulnerabilità, i potenziali danni causati da un attacco variano da un dispositivo all’altro: nel calderone troviamo attacchi DoS, crash del firmware del dispositivo, disattivazione permanente del protocollo Bluetooth ed esecuzione di codice non autorizzato.

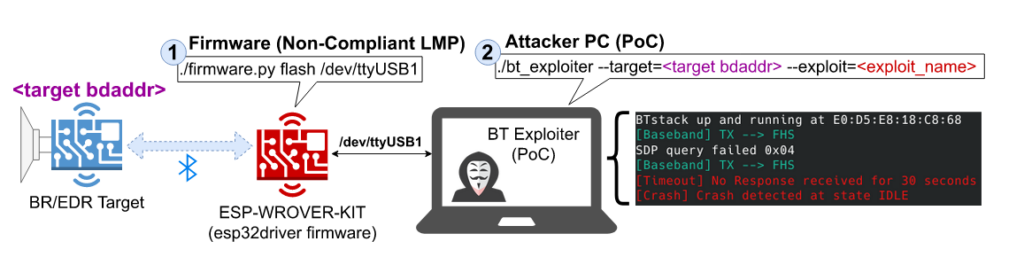

Come viene condotto un attacco

L’approccio è riportato in figura. Il malintenzionato necessita di un kit ESP32 (dal costo di pochi euro), sul quale verrà installato un firmware LMP custom, e di un semplice PC. Il PC comunica con la board ESP32 attraverso una porta seriale e lancia un attacco verso l’obiettivo (<target bdaddr>) che deve essere nel raggio d’azione.

Un Proof of Concept dell’attacco non è stato ancora condiviso per motivi di sicurezza, in modo da consentire alle aziende di aggiornare i propri sistemi. Sarà reso pubblico nel mese di Ottobre.

Tra tutte le vulnerabilità quella più critica è sicuramente la CVE-2021-28139, che permette l’esecuzione di codice arbitrario su un sistema target. Ciò significa che è possibile andare a eseguire determinate azioni, come la cancellazione della NVRAM o la disabilitazione del Bluetooth (o del Wi-Fi). Evidenti le implicazioni, penso ad esempio alle porte delle SmartHome che possono essere aperte attraverso lo smartphone. I ricercatori hanno condiviso una dimostrazione dell’attacco:

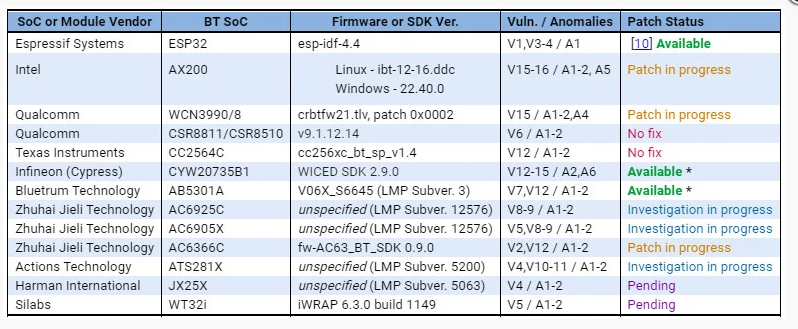

Tutti i fornitori sono stati informati di queste vulnerabilità prima della pubblicazione di questa analisi. Solo alcuni di essi hanno già pubblicato una patch.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.