Nell’articolo di oggi vi spiego come usare la crittografia per difendere la privacy della vostra posta elettronica. La guida si basa sull’utilizzo di GnuPG mentre, come client mail, utilizzerò Thunderbird. Darò per scontato che il programma di posta elettronica sia stato correttamente configurato per l’invio e la ricezione della posta. La procedura è riproducibile anche su Windows e MacOS.

GnuPG: utilizzare la crittografia per proteggere le email

Grazie alle rivelazioni di Edward Snowden sappiamo che il livello attuale di sorveglianza nella società è altissimo. La pervasività di tali controlli, inoltre, è talmente preopotente da essere ritenuta da molti irrispettosa di alcuni diritti fondamentali dell’uomo. Vi ricordo, ad esempio, questo articolo pubblicato qui su LFFL circa il caso Proton Mail. Curare la privacy delle mail con GnuPG, tuttavia, di per sé non è sufficiente. Come molti di voi sapranno, infatti, è altrettanto importante utilizzare sistemi operativi e software liberi da blob di codice proprietario.

Vediamo come procedere. Per cifrare le mail utilizzeremo GnuPG, acronimo di GNU Privacy Guard, che è in sintesi il programma che permette di implementare lo standard di crittografia OpenPGP, ovvero Pretty Good Privacy. Se state usando un PC con GNU/Linux, dovreste già avere GnuPG installato. Nel caso in cui siate su MacOS aprite il terminale ed utilizzate le seguenti due direttive:

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)" brew install gnupg gnupg2

Su Windows dovete installare questo pacchetto.

Come generare le chiavi con GnuPG

Una volta installato GnuPG generate una chiave pubblica e una privata. La prima sarà quella da memorizzare online nel keyserver e dovrà essere cercata e utilizzata da quanti vorrano inviarvi email cifrate. La seconda, invece, dovrete mantenerla privata, poiché è quella che serve a decifrare i messaggi.

Aprite il terminale e utilizzate la seguente istruzione per generare le chiavi:

gpg --full-generate-key

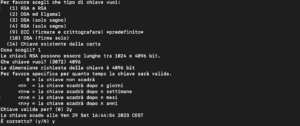

Utilizzate, quindi, la seguente configurazione e, quando richiesto, inserite l’indirizzo mail da associare:

- Tipo di chiave: 1;

- Lunghezza: 4096;

- Scadenza: 2y;

- Password: la più contorta che riuscite a ricordare.

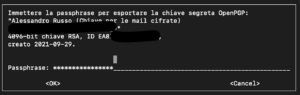

Lo step successivo consiste nel caricare la chiave pubblica sul server. Lanciate il comando gpg –list-key [Vostra_Mail], copiate l’ID che vi verrà mostrato sotto la voce “pub” e, successivamente, inseritelo nella seguente istruzione senza parentesi quadre: gpg –send-key [ID]. In caso di problemi di caricamento della chiave, utilizzate alternativamente la seguente istruzione: gpg –keyserver keyserver.ubuntu.com –send-key [ID]. Conviene, a questo punto, esportare in file locali sia la chiave pubblica che quella privata. Vi prego di non essere ingenui e, per quanto riguarda la seconda, non conservarla assolutamente nel cloud:

gpg --export-secret-keys -a [ID] > my_secret_key.asc gpg --export -a [ID] > my_public_key.asc

Completata la fase di creazione delle chiavi, dovete importare in Thunderbird la vostra chiave segreta. Aprite il client mail e navigate in Tools, OpenPGP Key Manager. Nella nuova scheda cliccate su File e scegliete Import Secret Key(s) From File, utilizzando il file my_secret_key.asc creato in precedenza.

Testare le chiavi

Una volta completata la fase di configurazione siete pronti a ricevere e inviare email cifrate. Per poter testare se la procedura è stata completata con successo, la Free Software Foundation offre a tal proposito uno speciale bot chiamato Edward.

In Thunderbird aprite Tools, OpenPGP Key Manager e, con un right click sulla vostra chiave, selezionate Send Public Keys by Email verso edward-en@fsf.org. Provate ora a inviare una mail cifrata. Sempre nel key manager selezionate keyserver e cercate nel database online la chiave relativa alla mail del bot. Una volta importata correttamente scrivete una mail di test all’indirizzo precedente, ricordandovi di selezionare la cifratura dalla voce Security.

Note importanti

Penso sia importante tener conto dei seguenti aspetti:

- Anche se crittografate le vostre email, la riga dell’oggetto non è crittografata, quindi non utilizzatela per inserire informazioni private;

- Anche gli indirizzi di invio e ricezione non sono crittografati, quindi un sistema di sorveglianza può ancora capire con chi comunicate;

- Per una maggiore sicurezza contro potenziali attacchi, meglio eseguire il rendering del corpo del messaggio come testo normale. Per farlo in Thunderbird selezionate View, Message Body As, Plain Text.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.