Secondo quanto riportato dai ricercatori di ESET si starebbe diffondendo una variante Linux del ransomware KillDisk, noto per essere stato usato dal gruppo BlackEnergy nel corso di attacchi informatici in Ucraina nel 2015 e contro obiettivi finanziari a fine 2016.

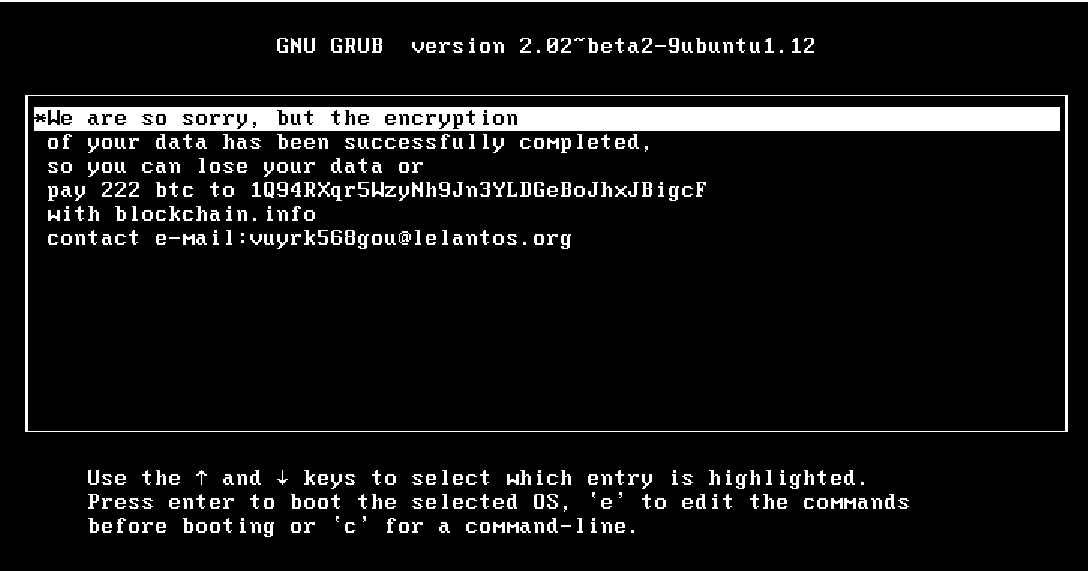

Il malware impedirebbe l’avvio dei sistemi Linux, inclusi workstation e server, chiedendo in cambio un riscatto di 222 Bitcoin, pari a circa 185 mila dollari al cambio attuale. Pare però che le chiavi crittografiche non vengano registrate in alcun modo, e questo creerebbe problemi di decodifica anche qualora venisse pagato il riscatto.

I ricercatori di ESET hanno individuato un modo per il recupero dei dati che sfrutta una falla del processo crittografico. Anche in questo caso, la società di software invita a non pagare mai il riscatto in caso di ransomware ma, piuttosto, di aggiornare sempre il proprio sistema di sicurezza con le ultime patch disponibili.

Stando alle parole dei ricercatori i file delle vittime vengono criptati usando “Triple-DES applicato a blocchi di file di 4096-byte” . Come si evince dall’immagine il messaggio del virus avviene mediante sovrascrittura del bootloader.

I consigli sono sempre gli stessi, eseguite backup periodici, evitate di aprire allegati da indirizzi sconosciuti e se malauguratamente veniste colpiti non pagate il riscatto (185mila dollari poi? questi hacker sono pretenziosi!) .

Vi ricordiamo che seguirci è molto semplice: tramite la pagina Facebook ufficiale, tramite il nostro canale notizie Telegram e la nostra pagina Google Plus.

Qui potrete trovare le varie notizie da noi riportate sul blog. È possibile, inoltre, commentare, condividere e creare spunti di discussione inerenti l’argomento.